CiscoPacketTracerを使ってみる③アクセス制御(標準アクセスリスト)

5月に入り湿気と共に夏を感じ始めました。どうもキムキムです。

最近禁煙を始めました、現在2週間程ですが変化は感じません・・・。

年齢を増す毎に健康と美容が気になり始めたので、邁進していきます。

さて、以前からCiscoPacketTracerについて触れてきましたが、

今回はアクセス制御として初歩中の初歩のアクセスリストを実際に設定していきます。

相変わらず私の個人的な意見も多く含まれている内容となるため、あくまで一つの意見として

見ていただければと思います。

※当記事は初歩的な部分を省いて記載しているので、過去の記事を先に読むと良いかもしれません!

過去記事①:CiscoPacketTracerを使ってみる①事前準備編

過去記事②:CiscoPacketTracerを使ってみる②機器の配置と疎通

アクセスリストとは?

アクセスリストとはACL(アクル)とも呼ばれ、

インタフェースに設定することで、該当する通信を許可or拒否出来る設定です。

ざっくり言いましたが、以下例を見るとしっくり来るかもしれません。

①「△△県から来た人」は通すけど「〇〇県から来た人」は通しません。

②「△△県に向かってる人」は通すけど「〇〇県に向かってる人」は通しません。

③「△△県にバイクで向かってる人」は通すけど「△△県に車で向かってる人」は通しません。

といった感じで使われます。

①は一般的に「標準アクセスリスト」と呼ばれ、送信元IPアドレスにてアクセス制御をする方法です。

②と③は「拡張アクセスリスト」と呼ばれ、送信元IPにプラスして宛先IP、ポート番号等も設定できます。

今回は①の標準アクセスリストを設定していこうと思います!

設定するメリット

設定することでセキュリティ面が向上します!安心安全!

シンプル且つ大事な部分で、アクセスリストが設定されていないだけで

赤の他人に勝手に装置をアクセスされて中身を弄られちゃったりします。

何か特別な理由がない限り必ず設定しましょう!

ちなみにNAT等のIPpoolとしても活躍する設定でもありますが、また別のタイミングで纏めます!

設定例

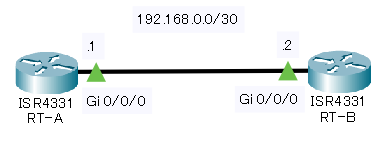

CiscoPacketTracerにて以下図のような簡易的な構成をご用意しました!

中身のコンフィグはインタフェースのIPの部分しか触っていない状態で、

LinkUpしているだけの状態です。

それでは、RT-Bの装置にアクセスリストを設定していきましょう。

まずはアクセスリストの作成からです。

RT-B>enable

RT-B#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RT-B(config)#ip access-list standard TEST

RT-B(config-std-nacl)#deny 192.168.0.1 0.0.0.0

RT-B(config-std-nacl)#end

RT-B#

%SYS-5-CONFIG_I: Configured from console by console

RT-B#

RT-B#show ip access-lists TEST

Standard IP access list TEST

deny host 192.168.0.1流れとしてはこのような形で作成していきます。

設定自体はとても簡単で、詰まる部分が有るとすれば

途中ワイルドカードマスクを使用している部分ですね。

ワイルドカードマスクを使用する場合、IPアドレスを範囲指定する時255.255.255.255を指定する所

ビットが反転して0.0.0.0となります。

つまり、0.0.0.0なら255.255.255.255(/32)の絶対指定、0.0.0.255なら255.255.255.0(/24)の範囲を指定することになります。

今回は確認する装置が一つなので/32の絶対指定でRT-Aを拒否するようにアクセスリストを作成しました。

それでは、実際に設定する前に事前事後が分かるように検証形式で確認していきましょう。

アクセスリストの動作

まずはこの構成でRT-AからRT-Bに向けてPingを送ってみます。

RT-A#ping 192.168.0.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 msちゃんと通ってますね!

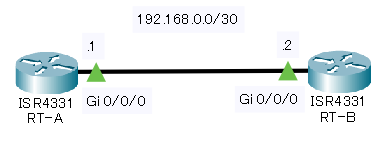

それでは、RT-BのGigabitEthernet 0/0/0に先程のアクセスリストを設定してみましょう。

RT-B#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RT-B(config)#interface GigabitEthernet 0/0/0

RT-B(config-if)#ip access-group TEST in

RT-B(config-if)#end

RT-B#

%SYS-5-CONFIG_I: Configured from console by console

RT-B#

RT-B#show running-config | section 0/0/0

interface GigabitEthernet0/0/0

ip address 192.168.0.2 255.255.255.252

ip access-group TEST in

duplex auto

speed auto

RT-B#これでインタフェースへアクセスリストの設定が完了しました。

状況は変わっているのでしょうか?見てみましょう。

見た目上は何も変わってませんね。

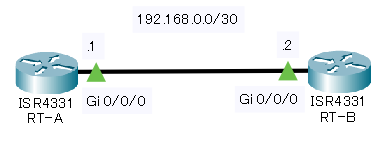

試しにRT-AからRT-BへPingを送ってみましょう!

RT-A#ping 192.168.0.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.2, timeout is 2 seconds:

UUUUU

Success rate is 0 percent (0/5)今回設定したアクセスリストは

「192.168.0.1を送信元とした通信を拒否する」なので、Pingの送信結果が「UUUUU」で「0 percent」と

事前では「Pingが送れていた」のにアクセスリスト設定後は「Pingが送れていない」となった為

アクセスリストがちゃんと機能して弾いてくれている事が分かりますね。

おわりに

今回触った「標準アクセスリスト」はセキュリティという面ではほんの氷山の一角、いや豆粒みたいな物で

様々な工夫により情報が守られています。嬉しいですね!

Cisco製品だとこの様な設定でしたが、他ベンダー製品の場合は全く違う考えと構造と実現していると思います。

次回は拡張アクセスリストにて、今回より複雑なセキュリティ環境の構築を行っていこうと思います。

5月は気持ちが滅入りますが、気合い入れ直して頑張っていきましょう!